In einer zunehmend digitalisierten Welt wird Software immer komplexer. Anwendungen bestehen aus zahlreichen Bibliotheken und Abhängigkeiten, die Sicherheitsrisiken bergen können. Mit dem Cyber Resilience Act (CRA) sind Unternehmen verpflichtet, ihre gesamte Software Supply Chain transparent und sicher zu gestalten. SBOMs, CVEs und CWEs bilden dabei die Grundlage für ein modernes Schwachstellenmanagement, aber wie hängt das alles zusammen und warum ist das für Unternehmen entscheidend?

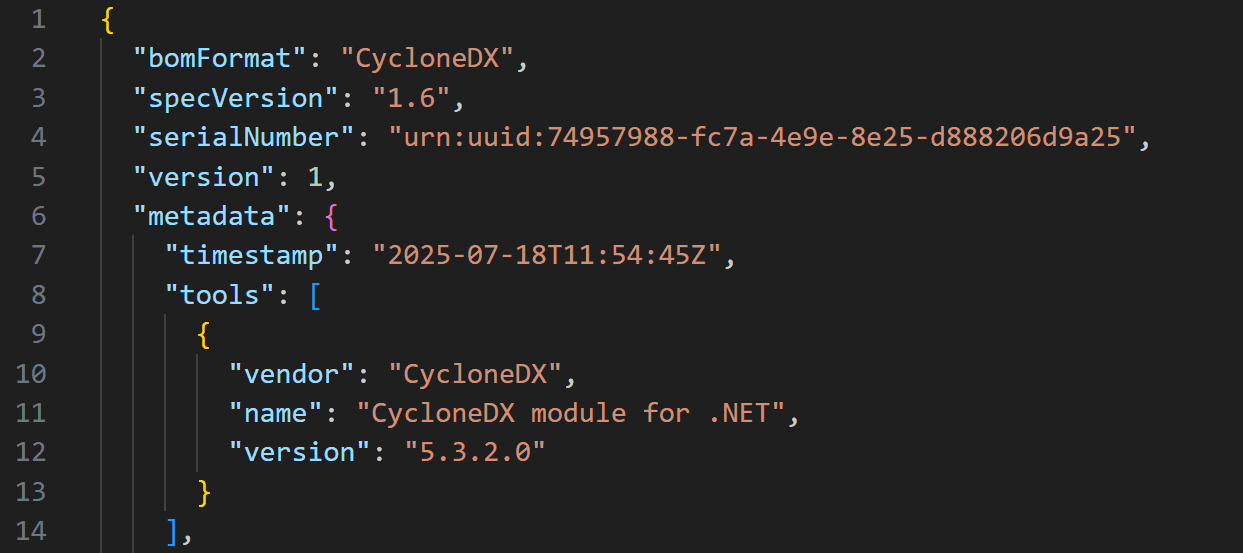

Eine Software Bill of Materials (SBOM) listet alle Softwarekomponenten auf und schafft so Transparenz. Allein gibt sie jedoch keine Hinweise auf Sicherheitslücken. Erst durch den Abgleich mit Schwachstellendatenbanken wie der National Vulnerability Database (NVD) oder der geplanten EU Vulnerability Database (EUVD) wird sie zu einem effektiven Tool im Schwachstellenmanagement.

Eine CVE (Common Vulnerabilities and Exposures) ist eine eindeutige Kennnummer für eine spezifische Sicherheitslücke, während eine CWE (Common Weakness Enumeration) eine Art von Schwachstelle beschreibt und die technischen Ursachen für Sicherheitsprobleme darlegt. Zusammen ermöglichen diese Instrumente eine systematische Erkennung, Priorisierung und Behebung von Schwachstellen.

Die Log4Shell Schwachstelle in der Bibliothek Apache Log4j hat gezeigt, wie kritisch eine undurchsichtige Supply Chain ist. Viele Unternehmen setzten Log4j indirekt über transitive Abhängigkeiten ein, ohne dies zu wissen. Ohne SBOM war unklar, welche Systeme betroffen waren, und es war schwierig herauszufinden, ob die eigene Software auch betroffen war. Eine SBOM hätte Transparenz geschaffen und gezieltes Handeln ermöglicht.

Der Cyber Resilience Act verpflichtet zukünftig Hersteller und Lieferanten, eine SBOM für ihr Produkt zu erstellen und einen Schwachstellenmanagementprozess einzuführen. Unternehmen, die dabei frühzeitig compliant sind, profitieren von höherem Vertrauen bei Kunden, Wettbewerbsvorteilen und dem geringeren Cybersecurity Risiken.

Investitionen in Sicherheit und Compliance sind langfristig wirtschaftlich sinnvoll. Wer heute seine Software Supply Chain überwacht, ein gutes Schwachstellenmanagement hat und sich auf die Anforderungen des CRA einstellt, sichert die Zukunftsfähigkeit seiner Produkte.

Dieser Blog entstand im Rahmen unserer Arbeit am europäischen Forschungsprojekt CRACoWI (Cyber Resilience Act Compliance Wizard).

Ziel des Projekts ist es, Unternehmen, insbesondere KMU, mit digitalen Werkzeugen bei der Umsetzung des EU Cyber Resilience Act zu unterstützen.